Advierten sobre robo de datos bancarios de jugadores de Fortnite y otros 67 videojuegos

La compañía de seguridad informática ESET identificó un phishing que promueve una falsa herramienta para obtener ventajas en juegos, que roba datos de la tarjeta de crédito de los usuarios y apunta a Fortnite y otros 67 videojuegos.

El Laboratorio de Investigación de ESET Latinoamérica, compañía especializada en detección proactiva de amenazas, identificó una campaña de phishing que promueve una herramienta para obtener ventajas en Fortnite, como la obtención de mods, cheats o V-Bucks, entre otras cosas, cuyo objetivo final es recopilar datos de tarjetas bancarias de usuarios desprevenidos. Además, descubrieron que la misma herramienta está disponible para otros 67 videojuegos además de Fortnite, como Animal Crossing o League of Legends, por nombrar algunos.

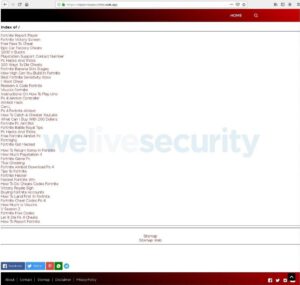

El engaño actúa a través de una página inicial que incluye 150 enlaces sobre distintas temáticas relacionadas con Fortnite (mods, V-bucks, etc.), que pretende atraer el interés de los usuarios para que accedan a los enlaces creyendo que podrán obtener algún de tipo de ventaja al momento de jugar.

“El sitio inicial es uno de los tantos que aparecen en los resultados de Google para búsquedas relacionadas a cómo obtener ventajas o hacer trampa en Fortnite, por lo que creemos que la mayoría de las víctimas llega a este sitio a través de los motores de búsqueda, por más que creemos que el sitio inicial, y también el que contiene las falsas herramientas que veremos más adelante, se distribuyen a través de redes sociales y foros”, menciona Camilo Gutiérrez Amaya, Jefe del Laboratorio de Investigación de ESET Latinoamérica.

Imagen 1. Sitio inicial con enlaces relacionados a Fortnite que dirigen a un único sitio.

Imagen 1. Sitio inicial con enlaces relacionados a Fortnite que dirigen a un único sitio.

Antes de ofrecer la supuesta herramienta de hacking para Fortnite, todos los enlaces en esta página dirigen a la víctima a un mismo sitio en el cual se solicita ingresar la dirección de correo electrónico y/o nombre de usuario, así como también indicar la plataforma desde la cual juega el usuario. Desde ESET comentan que es probable que esta información quede en manos de los operadores detrás de este engaño; es decir que, si la dirección de correo y/o la contraseña ingresada son utilizadas para acceder a la cuenta de Fortnite o a la de otro servicio, recomiendan modificarla cuanto antes.

Imagen 2. Página de acceso a supuesto Hack Generator de Fortnite.

Imagen 2. Página de acceso a supuesto Hack Generator de Fortnite.

En una segunda instancia, la potencial víctima debe seleccionar los elementos del juego y cantidad de recursos que aparentemente serán generados para su cuenta en Fortnite. Entre las opciones, se incluye la obtención de V-Bucks, desbloqueo de elementos del juego, armas o puntería, entre otros aspectos que son característicos de este juego.

Imagen 3. Página de acceso a supuesto Hack Generator de Fortnite donde la potencial víctima debe seleccionar los elementos que desea generar.

Luego de seleccionar los elementos que el usuario desea obtener, se ejecuta un script que simula conectarse a un servidor y llevar a cabo una autenticación cifrada que, entre otras cosas, también muestra los datos previamente ingresados por el usuario, lo que entendemos es en un intento por darle más veracidad al phishing.

Imagen 4. Script que simula el funcionamiento de la herramienta.

Luego de la aparente ejecución exitosa de la herramienta, el usuario debe autenticarse con información real antes de que se añadan los supuestos beneficios a su cuenta de Fortnite y de esta manera verificar que no se trata de un bot. El sitio indica que esta autenticación permite “ayudar y prevenir el abuso del hack”.

Imagen 5. Autenticación previa del usuario para el robo de información.

Imagen 5. Autenticación previa del usuario para el robo de información.

Finalmente, el usuario es dirigido a un sitio en el que se presenta el verdadero objetivo de la campaña de phishing: obtener el nombre completo de la víctima, el código postal y los datos de su tarjeta bancaria.

El sitio manifiesta requerir la información de facturación ya que no cuentan con la licencia para distribuir sus contenidos en ciertos países. Además, el engaño solicita que el usuario verifique su dirección postal y que proporcione un número de tarjeta de crédito válido, ya que garantizan no aplicar ningún cargo por validar la cuenta.

Imagen 6. Sitio encargado de robar datos bancarios de los usuarios.

El sitio presenta elementos que podrían brindar confianza a un usuario desprevenido, como una calificación de más de cuatro estrellas supuestamente basada en más de un millón de opiniones; el uso de protocolos seguros, o contar con una política de privacidad, que incluso hace referencia a otras empresas.

“A pesar de contar con los elementos y características descritas, esto no implica que se trate de sitio legítimo. De hecho, en la actualidad un alto porcentaje de sitios de phishing utilizan certificados de seguridad, lo que demuestra que como factor para determinar si un sitio es seguro o no, por sí solo no es suficiente”, agrega Gutiérrez Amaya.

Imagen 7. Mensaje de error arrojado por el sitio luego de la obtención de los datos.

Luego de que el usuario ingresa la información solicitada por el sitio, se presenta un mensaje de error, que además insta a continuar en otra página e ingresar nuevamente las credenciales, concretando así el robo de información.

Tras examinar el dominio de la página a la que es redireccionada la víctima luego de hacer clic en los enlaces del sitio inicial, ESET comprobó que además de ofrecerse la herramienta Hack Generator para Fortnite, los operadores detrás de este engaño ofrecen la misma herramienta para otros 67 videojuegos, incluida una herramienta para obtener seguidores en Instagram. Cada una de estas herramientas funciona igual y tienen el mismo objetivo: robar datos bancarios de la víctima. La única modificación está en el diseño de la interfaz del sitio con la herramienta, personalizado con las imágenes de cada juego. Además de llegar a esta herramienta a través del sitio inicial, ESET detectó que otros dominios comprometidos son utilizados para distribuir la misma falsa herramienta.

Imagen 8. Sitio que ofrece la misma herramienta para más de 60 títulos diferentes.

Imagen 8. Sitio que ofrece la misma herramienta para más de 60 títulos diferentes.

Una característica de esta campaña de phishing es el uso de distintos dominios en varias fases. Se tiene un sitio para atraer el interés de los usuarios, que dirige a los usuarios a un segundo dominio, donde supuestamente se podrá utilizar la herramienta para vulnerar los videojuegos, pero únicamente ejecuta scripts para continuar con el engaño. La tercera fase consiste en el sitio de phishing, el sitio encargado del robo de la información. ESET destaca que se trata de una campaña modular que puede tener mayor persistencia, dado que en caso de que el sitio de phishing sea reportado y dado de baja, el resto de los sitios utilizados en los engaños y la Ingeniería Social, permanecerán activos.

“Los gamers son desde hace tiempo un blanco atractivo para los cibercriminales, lo que explica la diversidad amenazas informáticas, como esta campañas de phishing que permanece activa hasta el momento de escribir esta publicación, o el malware que utiliza el nombre de reconocidos juegos como Fortnite. Este ejemplo sirve para alertar sobre este tipo de estafas que podrían resultar básicas y conocidas, pero que todavía resultan efectivas, especialmente entre usuarios desprevenidos o que desconocen la manera en la que operan este tipo de engaños. Es importante recordar que además de tomar las medidas de prevención básicas como mantener todos los sistemas actualizados o contar con una solución de seguridad en nuestros dispositivos, cuando algo suena demasiado bueno para ser cierto, es muy probable que se trate de algo ofensivo o malicioso”, concluye el Jefe del Laboratorio de Investigación de ESET Latinoamérica.